Ваш смартфон можно взломать при помощи обычной съёмки мигающих на нём индикаторов зарядки

Достаточно сложная система, которая специалистам всё же поддалась

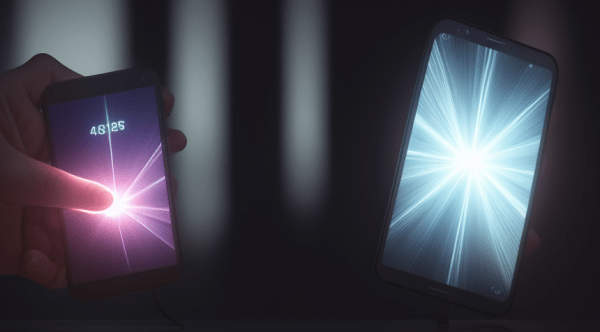

Исследователи кибербезопасности представили новую атаку, позволяющую восстановить секретные ключи шифрования, хранящиеся в смарт-картах и смартфонах, используя камеры в iPhone или коммерческие системы наблюдения.

Фото: Ferra.ru

Эта атака основана на анализе видеозаписей светодиодов питания, которые отображают активность считывателей и устройств.

Путём тщательного отслеживания характеристик, таких как энергопотребление, звук или время выполнения операции, злоумышленники могут восстановить секретные ключи и нарушить безопасность системы.

Одним из ранних примеров побочного канала был зашифрованный телетайпный терминал, используемый во время Второй мировой войны. Осциллограф, расположенный рядом, реагировал на электромагнитные излучения, создаваемые устройством при вводе зашифрованных символов.

Хотя алгоритм шифрования был надежным, электромагнитные излучения создали побочный канал, через который секретный ключ и утёк.

Побочные каналы стали фактом жизни, и свежая находка специалистов из Minerva и Hertzbleed демонстрирует их улучшение. Minerva использовала измерение временных шаблонов для восстановления ключа смарт-карты, а Hertzbleed использовала измерение энергопотребления процессора для восстановления закрытого ключа SIKE.

Светодиоды питания смартфонов излучают синий или фиолетовый свет, яркость и цвет которого меняются в зависимости от энергопотребления. Используя эту информацию, исследователи смогли восстановить секретные ключи и подчеркнуть уязвимость системы шифрования.